Stammtisch 2024-04-26: Unterschied zwischen den Versionen

| (66 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 12: | Zeile 12: | ||

* Jos | * Jos | ||

* Plocki | * Plocki | ||

| + | * Klaus | ||

| + | * Christoph | ||

== Themen == | == Themen == | ||

| − | === Kurzer Statusbericht zum Verein === | + | === Kurzer Statusbericht zum Verein – geplante Entlastung Kassenwart / Kassenprüfer === |

| − | <!-- | + | <!-- Buchhalterische Unstimmigkeiten, Klärung mit Bank --> |

| + | * Leider kann die Entlastung des Kassenwarts und Kassenprüfers heute nicht stattfinden, da Michael (glücklicherweise, durch eine Querprüfung) weitere Unstimmigkeiten gefunden hat, welche von Seiten der Bank geklärt werden müssen. | ||

| + | * Wenn möglich, werden wir dann nächste Woche, am '''3. Mai''' die Entlastung der Kasse haben, ansonsten wohl erst in frühestens drei Wochen, da der Brückentag dazwischen kommt und nicht alle Vereinsmitglieder da sein werden (also nicht vor dem '''17. Mai 2024'''). | ||

| − | |||

| − | |||

| − | |||

=== Whisper unter Mint LMDE installieren === | === Whisper unter Mint LMDE installieren === | ||

<!-- Whisper-Installation, Konsolen-Installation --> | <!-- Whisper-Installation, Konsolen-Installation --> | ||

| − | Bertram benötigt Hilfe, um das Tool Whisper auf seinem neu aufgesetzten Rechner (Mint LMDE = Mint mit Debian-Unterbau) neu aufzuspielen. Zuvor lief es auf seinem Ubuntu. | + | Bertram benötigt Hilfe, um das Tool [https://transcribe.com/de/blog/alles-was-sie-ueber-open-ai-s-whisper-wissen-muessen ''Whisper''] auf seinem neu aufgesetzten Rechner (Mint LMDE = Mint mit Debian-Unterbau) neu aufzuspielen. Zuvor lief es auf seinem Ubuntu. |

| − | |||

* Zunächst einmal teilt er den Bildschirm | * Zunächst einmal teilt er den Bildschirm | ||

* Holger startet die Aufzeichnung, nach dem niemand dagegen ist | * Holger startet die Aufzeichnung, nach dem niemand dagegen ist | ||

| Zeile 32: | Zeile 32: | ||

* Bertram öffnet die Softwareverwaltung unter Mint LMDE | * Bertram öffnet die Softwareverwaltung unter Mint LMDE | ||

* Diese Anwendungen müssen installiert werden: | * Diese Anwendungen müssen installiert werden: | ||

| − | ** openAI-Whispher | + | ** openAI-Whispher; nicht verfügbar, daher Installation über Konsole mittels dem nachstehenden Befehl ''pipx''; siehe unten! |

** Phyton (ist schon installiert) | ** Phyton (ist schon installiert) | ||

** Pipx (ein Metapaket, welches Phyton-Anwendungen installiert und verwaltet) wird über die Konsole installiert <code>bernd@T520:~$ '''pipx install openai-whisper'''</code> | ** Pipx (ein Metapaket, welches Phyton-Anwendungen installiert und verwaltet) wird über die Konsole installiert <code>bernd@T520:~$ '''pipx install openai-whisper'''</code> | ||

** Ffmpeg (ist schon per Default installiert) | ** Ffmpeg (ist schon per Default installiert) | ||

| − | === | + | Den Rest bitte der Bildschirmaufzeichnung entnehmen! |

| − | + | Eventuell erstellt Bertram – wie schon letze Woche – wieder ein eigenes Video? ???? | |

| − | * Freunde von Holger, welche | + | |

| − | * Holger | + | Nachdem Bertram mit Ulfs Hilfe noch einige Feineinstellungen vorgenommen hat (ist auf Video) ist Whisper funktionsfähig installiert. |

| − | * Holger wies den | + | |

| − | * Nun liegt Holger der Rechner vor (nur ein Bildschirm mit integrierter Festplatte und Prozessor, etc.) und er hat sich | + | Ulf empfiehlt Bertram, die von Whisper erzeugten Audio-Dateien in einem speziell dafür erstellten Verzeichnis abzulegen. |

| + | |||

| + | |||

| + | === Rettungsversuch nach (vermeintlicher!) Trojaner-Übernahme === | ||

| + | |||

| + | |||

| + | ==== Hinweis vom 02.05.2024 ==== | ||

| + | * Die nachfolgend beschriebenen Maßnahmen (Nicht-Einloggen auf der Windows-Installation, Imageerstellung der Windows-Platte, Virenscan, etc.), aber auch die nachstehend erwähnten (''Optionen'', ''BIOS-Aktualisierung'') erfolgten wegen des Verdachts auf Viren- oder Trojanerbefall des Windows-Betriebssystems; Holger war ja nur am Telefon zugegen und von der befreundeten Familie war leider nichts Hilfreiches herauszubekommen. Erst nach der erfolgten Sicherung der Daten hat sich Holger in den Windows-Rechner eingeloggt und gesehen, was tatsächlich geschehen war. | ||

| + | * Tatsächlich war die Sache harmlos, da die Familie den Rechner schnell heruntergefahren hat und der Betrugsmasche nicht auf den Leim ging. Das wird in einem eigenen Artikel [[Betrugsmasche_Trojanerübernahme|Betrugsmasche_Trojanerübernahme]] geschildert. Lesenswert, da das wirklich fiese Machenschaften sind, die so manchen ''normalen'' PC-Benutzer überfordern könnten! | ||

| + | |||

| + | ==== Vorgeschichte ==== | ||

| + | * Freunde von Holger, welche vom ''Computern'' überhaupt keine Ahnung haben, hatten (offensichtlich) das Pech, einen Trojaner (evtl. per Mailanhang oder in die Mail eingebetteten Link) auf den Windows-Rechner (wie sich später herausstellte, Win11) geladen zu haben. | ||

| + | * Holger war gerade dabei, mit ihnen zu telefonieren, und nannte den Link, um im Browser WhatsApp zu öffnen, als sich unmittelbar nach dem Bestätigen des Links [https://web.whatsapp.com/ web.whatsapp.com] eine Männerstimme meldete, ein PopUp aufging und der Rechner sich nicht mehr bedienen ließ. Wenn Holger sich recht erinnert, wurde kundgetan, dass ein Trojaner auf dem PC sei, dass man eine Telefonnummer anrufen solle. Viel mehr war wegen hysterischen Geräuschen im Hintergrund nicht verständlich ... Das hatte mit dem Öffnen des WhatsApp-Tabs nichts zu tun, war lediglich Zufall. | ||

| + | * Holger wies den Freund an, den Rechner vom Stromnetz zu trennen und Windows nicht mehr zu starten (um ein Weiterarbeiten des Trojaners zu verhindern). Zu diesem Zeitpunkt wusste Holger auch nicht, um was für eine Windows-Version es sich handelt; unter Windows möchte er sich erst wieder einloggen, wenn die Daten erfolgreich gesichert wurden. | ||

| + | * Nun liegt Holger der Rechner vor (nur ein Bildschirm mit integrierter Festplatte und Prozessor, etc.) und er hat sich im Vorfeld vergeblich bemüht, die Festplatte zu klonen. Genauer: ein Image zu erstellen. Dabei geht es nur um die Daten (wie so oft, existiert ''keine'' Datensicherung!) um die Daten mit einem ''Desinfect''-Tool zu untersuchen und (hoffentlich) die Daten zu retten. | ||

| + | |||

| + | |||

| + | ==== Erneuter Hinweis (vom 02.05.2024) ==== | ||

| + | Inzwischen – Imagerstellung ist schon erfolgt – hat Holger das Windows-Passwort erfragt und sich eingeloggt. '''Alle nachfolgend beschriebenen Vorgehensweisen wären hier unnötig gewesen, können aber in ähnlichem Fall hilfreich sein.''' Holgers Freunde hatten Glück im Unglück. | ||

| + | |||

| + | Folgendes konnte Holger (wegen fehlendem Passwort und Abwesenheit der Freunde) erst am 02.05.2024) feststellen: | ||

| + | # Der Rechner ist (vermutlich) nicht infiziert; auf jeden Fall ist es möglich, auf alle Daten zuzugreifen. | ||

| + | # Eine Sicherung der Daten (von Windows aus) war Holger aus Zeitgründen nicht möglich und nun ist der Rechner wieder beim Besitzer; die Familie benötigt ihn dringend | ||

| + | # In den Windows-Systemeinstellungen waren unter dem Punkt ''Sicherheit'' die ''App- und Browsersteuerung'' und die ''Gerätesicherheit'' deaktiviert; Holger hat sie aktiviert. | ||

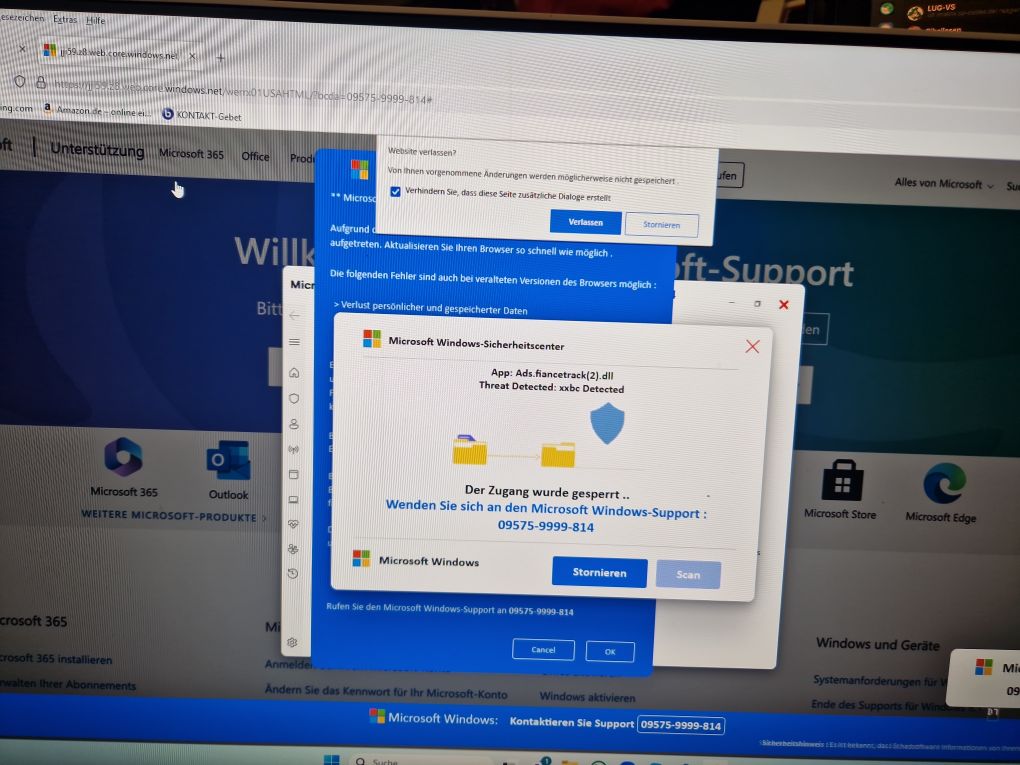

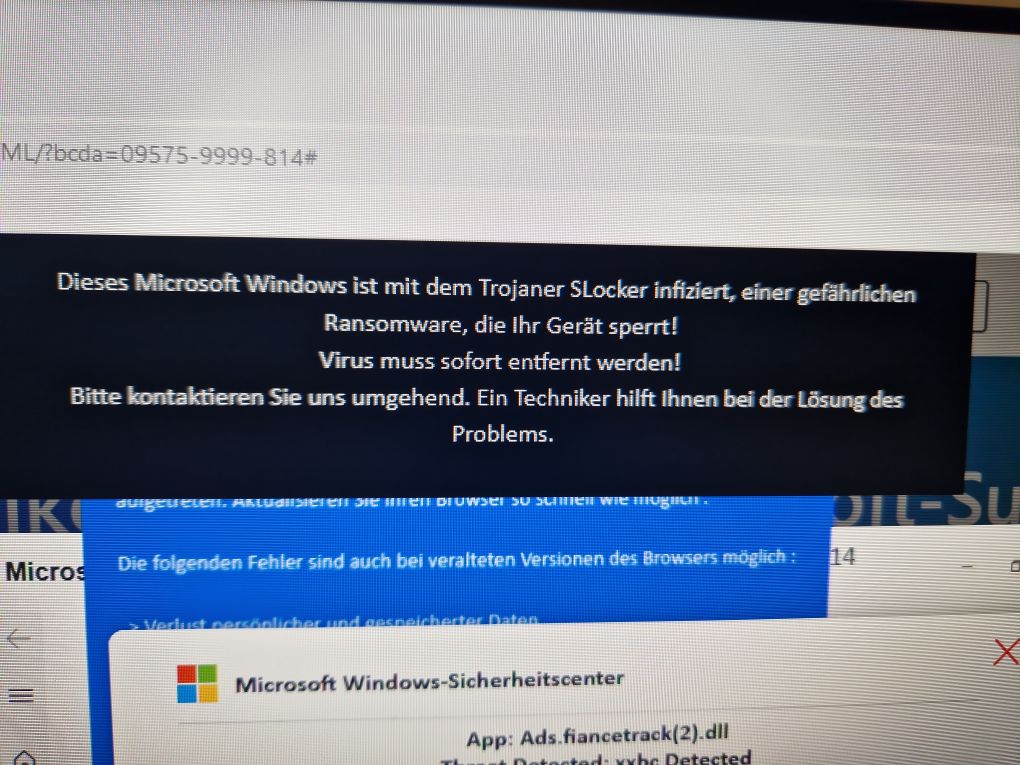

| + | # Im Firefox-Verlauf (Chronik) fand Holger weit oben diesen Link: [[https://jji59.z8.web.core.windows.net/werrx01USAHMTL/?bcda=09575-9999-814# https://jji59.z8.web.core.windows.net/werrx01USAHMTL/?bcda=09575-9999-814#]]. Er funktionierte nicht, aber nachdem Holger auf ''Sitzung wiederherstellen'' klickte, öffnete sich ein PopUp (ohne die Männerstimme, welche Holger am Telefon – während er mit der befreundeten Familie telefonierte – gehört hatte). | ||

| + | # Der Virenscanner war nicht aktiv. | ||

| + | |||

| + | Das sieht dann so aus (wie gesagt, es war keine Männerstimmer mehr zu hören): | ||

| + | [[Datei:Betrugsmasche_1.jpg|700px|thumb|center|Foto 1 Betrugsmasche_1.jpg]] | ||

| + | [[Datei: Betrugsmasche2.jpg|700px|thumb|center|Foto 2 Betrugsmasche2.jpg]] | ||

| + | |||

| + | Der Link ließ sich aus der Chronik / dem Verlauf dauerhaft löschen und fand sich auch nicht mehr im Browser ''Edge''. Auch mit der Windows-Suche fand Holger auf dem Browser nichts dergleichen mehr. | ||

| + | |||

| + | ==== Prüfsummen einer ISO-Datei überprüfen ==== | ||

| + | * Ulf stellt Holger eine Datei zur Verfügung, die er als Iso auf einen USB-Stick brennt, um zumindest eine Image-Erstellung der betroffenen Daten und (hoffentlich) ein Lesen und Sichern der betroffenen Daten zu bewerkstelligen (es wird stark vermutet, dass die Daten durch einen Trojaner verschlüsselt wurden; evtl. mit Bit-Locker). | ||

| + | * Bei der von Ulf bereitgestellte Datei möchte Holger die Signatur prüfen. | ||

| + | : Dieser Befehl '''zeigt den Inhalt der [https://de.wikipedia.org/wiki/Secure_Hash_Algorithm SHA-Prüfsumme] an''', welche zuvor über den Reiter /Eigenschaften / Prüfsummen der Datei eingesehen werden kann. | ||

| + | <$> '''cat DATEINAME.zip.sha256''' | ||

| + | * der zweite Befehl prüft, ob die Prüfsumme identisch ist mit der der heruntergeladenen Datei | ||

| + | <$> '''sha256sum -c DATEINAME.zip.sha256''' | ||

| + | |||

| + | ==== Desinfect auf USB-Stick installieren ==== | ||

| + | Ulf leitet Holger an, die ihm übermittelte ISO des Tools ''Desinfect'' auf einen USB-Stick zu brennen, um damit die Daten auf dem befallenen PC zu sichern und – wenn möglich – zu retten. | ||

| + | Dazu geht er wie folgt vor: | ||

| + | |||

| + | * Er öffnet nach dem Download seinen Dolphin-Dateimanager. Dieser hat die Möglichkeit, mittels der Taste <F4> ein Konsolenfenster anzuhängen, in dem später gearbeitet wird. | ||

| + | : Der Vorteil ist, Holger muss nicht mehr in den Konsole in den richtigen Pfad wechseln (üblicherweise der Ordner unter <code>/home/BENUTZERNAME/Downloads/</code> per Befehl ''cd'' (Change Directory = Ändere das Verzeichnis), weil er sich über den Dateimanager ja schon im richtigen Verzeichnis befindet. | ||

| + | * Nun gibt er in der (im Dolphin mittels <F4> geöffneten) Konsole folgenden Befehl ein: | ||

| + | <$> ''sudo dd if=DATEINAME.iso of=/dev/sd'''X''' status=progress'' | ||

| + | * Dabei ist hinter <code>''if''</code> der Dateiname der heruntergeladenen Datei einzutragen und unter <code>of=/dev/</code>der ermittelte Datenträger (in unserem Beispiel <code>sd'''b''')</code> | ||

| + | : Der Befehl [https://wiki.ubuntuusers.de/dd/ ''dd''] wird hier näher erläutert, oder Du schaust in der Konsole in die Manpage: | ||

| + | <$> holger@aelbler:~> '''man dd''' | ||

| + | Man: alle übereinstimmenden Handbuchseiten finden (set MAN_POSIXLY_CORRECT to avoid this) | ||

| + | * dd (1) | ||

| + | dd (1+1) | ||

| + | dd (1p) | ||

| + | Man: Welche Handbuchseiten möchten Sie haben? | ||

| + | Man: 1 | ||

| + | |||

| + | ==== Image (Kopie) einer Festplatte erstellen ==== | ||

| + | <!-- dd, Image, Trojaner, Datenrettung, Festplattenverschlüsselung durch Trojaner, Image erstellen, Image-Erstellung, dump, Harddisk klonen, Festplatte klonen --> | ||

| + | Folgende Vorbereitungen sind zu treffen: | ||

| + | # Abfrage / Identifizierung der eingebundenen Datenträger | ||

| + | # Image-Erstellung des Rettungs-Datenträgers | ||

| + | |||

| + | |||

| + | ====== lsblk – Abfrage zur Datenträgerkennung ====== | ||

| + | Bevor Holger nun irgendetwas unternimmt, möchte er die Festplatte des befallenen PCs als ''Image'' kopieren. | ||

| + | Im PC eingehängt sind folgende Platten: | ||

| + | # USB-Stick mit dem ''Desinfect''-Tool | ||

| + | # externe Platte (größer, als die infizierte Quelle) | ||

| + | # die interne, 500 GB große, infizierte Platte | ||

| + | |||

| + | Zunächst einmal stellt er sicher, dass er für den nachfolgenden Konsolenbefehl die richtigen Laufwerke auswählt; das geschieht mit | ||

| + | <$> '''lsblk''' | ||

| + | und sieht auf dem befallenen PC so aus (kursive Anmerkungen in eckigen Klammern = Hinweis auf Datenträger): | ||

| + | desinfect@desinfect:~$ '''lsblk''' | ||

| + | NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINTS | ||

| + | loop0 7:0 0 2,9G 1 loop /rofs | ||

| + | sda 8:0 1 58,1G 0 disk /cdrom ''[USB-Stick mit desinfect.iso]'' | ||

| + | sda1 8:1 1 3,5G 0 part | ||

| + | sda2 8:2 2 4,1M 0 part | ||

| + | sdb 8:16 0 931,5G 0 disk ''[externer Datenträger für Image-Erstellung]'' | ||

| + | sdb1 8:17 0 959,7M 0 part | ||

| + | sdb2 8:18 0 20M 0 part | ||

| + | nvme0n1 259:0 0 476,9G 0 disk ''[infizierte Platte]'' | ||

| + | nvme0n1p1 259:1 0 260M 0 part /media/Bt71-5D31 | ||

| + | nvme0n1p2 259:2 0 16M 0 part | ||

| + | nvme0n1p3 259:3 0 475,9G 0 part | ||

| + | nvme0n1p4 259:4 0 778M 0 part | ||

| + | desinfect@desinfect:~$ | ||

| + | |||

| + | ====== dd – Image-Erstellungs-Befehl ====== | ||

| + | Und hier der Befehl zur Erstellung des Festplattenimages über die Konsole: | ||

| + | <$> sudo dd bs=4M if=/dev/'''QUELL-DATEI''' iflag=fullblock oflag=direct status=progress of=/dev/sd'''X''' ('''ZIELDATEI''' – ''X'' ist der Platzhalter für den entsprechenden Datenträger) | ||

| + | Natürlich sind die Datei-'''Pfade''' auf Holgers Situation bezogen und müssen jedesmal individuell angepasst werden ... | ||

| + | |||

| + | ==== Infizierten Rechner starten ==== | ||

| + | # Den mit der ''Desinfect''-Iso bespielten USB-Stick in den befallenen PC stecken | ||

| + | # Es handelt sich um einen HP-Rechner; das Bootmenü öffnet man mit <F9> | ||

| + | # Im Bootmenü den USB-Stick mit den Pfeiltasten wählen (entern) und dann startet die Linux-Iso (Desinfect) von alleine. Es handelt sich um ein spezielles Ubuntu mit Xfce-Desktop; ein Teamviewer ist installiert (falls man Support von einem ''Admin'' benötigt und man denn einen kennt). | ||

| + | |||

| + | |||

| + | ===== Kopierergebnis ===== | ||

| + | Der (vermutlich) infizierte Datenträger (mit ca. 500 GB) wurde auf eine 1.000 GB große externe Festplatte kopiert; genauer: es wurde ein Image erstellt (siehe oben). | ||

| + | So sieht es nun aus: | ||

| + | desinfect@desinfect:~$ '''sudo dd bs=4M if=/dev/nvme0n1 iflag=fullblock oflag=direct status=progress of=/dev/sdb''' | ||

| + | 512007077888 Bytes (512 GB, 477 GiB) kopiert, 4320 s, 119 MB/s | ||

| + | 122096+1 Datensätze ein | ||

| + | 122096+1 Datensätze aus | ||

| + | 512110190592 Bytes (512 GB, 477 GiB) kopiert, 4320,95 s, 119 MB/s | ||

| + | desinfect@desinfect:~$ | ||

| + | |||

| + | Die Imageerstellung wurde ohne Fehler abgeschlossen. | ||

| + | |||

| + | === Nacharbeit === | ||

| + | Nach der Imageerstellung geht es eigentlich erst richtig los. Doch dazu muss Holger erst noch die PDF aus dem Heise-Beitrag studieren. Es gibt auf dem ''Desinfect''-Desktop auch noch einen Link zum [https://www.heise.de/forum/heise-Security/Themen-Hilfe/Desinfect/forum-33383/ Desinfec't-Hilfe-Forum] | ||

| + | |||

| + | (Holger hat in Foren bislang nichts Rechtes finden können. Die verschlüsselte Festplatte konnte von den Virenscannern (es sind drei), welche das Tool ''Desinfect 2023'' anbietet, nicht gescannt werden, denn das erlaubt die Verschlüsselung nicht. Auch die Kopie ist verschlüsselt (eigentlich logisch) und lässt sich nicht lesen. | ||

| + | |||

| + | ==== Optionen ==== | ||

| + | # Wir haben ganz viel Glück und die Familie hat aus Versehen / oder Windows hat unbemerkt die Platte verschlüsselt (BitLock). Das wird hier beschrieben: [https://support.microsoft.com/de-de/windows/suchen-ihres-bitlocker-wiederherstellungsschl%C3%BCssels-in-windows-6b71ad27-0b89-ea08-f143-056f5ab347d6 Support Microsoft – Bitlocker Wiederherstellungsschlüssel]. Denn sollte Windows selbstständig oder die Familie versehentlich die Platte verschlüsselt haben, so ist der Schlüssel im MS-Account auffindbar. | ||

| + | # Wenn dem nicht so ist, sieht es schon viel schlechter aus. Die Familie ist derzeit nicht erreichbar (Urlaub). Wenn sie zurück sind, wird er zunächst Punkt 1 überprüfen. Falls dieser nicht zutrifft, wird er den Rechner starten und sich in Windows einloggen und versuchen per Foto / Bildschirmdruck zu dokumentieren, welcher Trojaner am Werk ist. Die verseuchte Platte wurde ja erfolgreich kopiert. | ||

| + | # Holger hat sich – denn im Netz hat er eigentlich nichts Hilfreiches gefunden (wonach denn auch genau suchen?) – parallel per Mail ans [https://www.bsi.bund.de/DE/Service-Navi/Kontakt/kontakt_node.html BSI – '''B'''undesamt für '''S'''icherheit in der '''I'''nformationstechnik] gewandt. Mal sehen, ob die Tipps haben. | ||

| + | :: Vielleicht haben die Links zu gehackten Verschlüsselungen, Links zu hilfreichen Foren oder Ähnliches ... Nein | ||

| + | |||

| + | ==== BIOS aktualisieren ==== | ||

| + | Sollten die Daten gerettet werden können, muss nicht nur das Betriebssystem '''neu''' aufgesetzt werden, sondern auch das BIOS. | ||

| + | * am besten in einschlägigen Foren informieren oder | ||

| + | * noch besser: Linux installieren! | ||

| + | === Camera-Indicator (neues KDE-Miniprogramm) === | ||

| + | <!-- Bug, Bugmeldung, Camera-Indicator --> | ||

| + | * Mit dem neuen KDE-Plasma 6.x.x findet sich in der Taskleiste per Default auch ein neues Miniprogramm, welches bei aktiver Kamera dies anzeigen soll (Datenschutz). | ||

| + | * Holger hat dem Entwickler schon eine Mail geschrieben, weil die Kamera derzeit – auch bei aktiver Kamera – als ''in''aktiv angezeigt wird. | ||

| + | * Ulf meint, dass Tumbleweed hier noch Code nachreichen muss. Der Entwickler des Miniprogramms ist unschuldig. | ||

---- | ---- | ||

Zurück zur [[Archiv|Übersicht]] | Zurück zur [[Archiv|Übersicht]] | ||

Aktuelle Version vom 2. Mai 2024, 22:55 Uhr

26.04.2024 - 20:00 Uhr, Online-Stammtisch auf https://bbb.ch-open.ch/rooms/ulf-nm2-y26/join

wöchentlicher onlineStammtisch

Auf dem Stammtisch Mai 2020 beschlossener wöchentlicher Stammtisch jeden Freitag ab 20:00 Uhr anstelle des monatlichen Stammtisches im realen Leben.

Anwesende

- Holger

- Ulf

- Bertram

- Jos

- Plocki

- Klaus

- Christoph

Themen

Kurzer Statusbericht zum Verein – geplante Entlastung Kassenwart / Kassenprüfer

- Leider kann die Entlastung des Kassenwarts und Kassenprüfers heute nicht stattfinden, da Michael (glücklicherweise, durch eine Querprüfung) weitere Unstimmigkeiten gefunden hat, welche von Seiten der Bank geklärt werden müssen.

- Wenn möglich, werden wir dann nächste Woche, am 3. Mai die Entlastung der Kasse haben, ansonsten wohl erst in frühestens drei Wochen, da der Brückentag dazwischen kommt und nicht alle Vereinsmitglieder da sein werden (also nicht vor dem 17. Mai 2024).

Whisper unter Mint LMDE installieren

Bertram benötigt Hilfe, um das Tool Whisper auf seinem neu aufgesetzten Rechner (Mint LMDE = Mint mit Debian-Unterbau) neu aufzuspielen. Zuvor lief es auf seinem Ubuntu.

- Zunächst einmal teilt er den Bildschirm

- Holger startet die Aufzeichnung, nach dem niemand dagegen ist

- Ulf leitet Bertram an

- Bertram öffnet die Softwareverwaltung unter Mint LMDE

- Diese Anwendungen müssen installiert werden:

- openAI-Whispher; nicht verfügbar, daher Installation über Konsole mittels dem nachstehenden Befehl pipx; siehe unten!

- Phyton (ist schon installiert)

- Pipx (ein Metapaket, welches Phyton-Anwendungen installiert und verwaltet) wird über die Konsole installiert

bernd@T520:~$ pipx install openai-whisper - Ffmpeg (ist schon per Default installiert)

Den Rest bitte der Bildschirmaufzeichnung entnehmen! Eventuell erstellt Bertram – wie schon letze Woche – wieder ein eigenes Video? ????

Nachdem Bertram mit Ulfs Hilfe noch einige Feineinstellungen vorgenommen hat (ist auf Video) ist Whisper funktionsfähig installiert.

Ulf empfiehlt Bertram, die von Whisper erzeugten Audio-Dateien in einem speziell dafür erstellten Verzeichnis abzulegen.

Rettungsversuch nach (vermeintlicher!) Trojaner-Übernahme

Hinweis vom 02.05.2024

- Die nachfolgend beschriebenen Maßnahmen (Nicht-Einloggen auf der Windows-Installation, Imageerstellung der Windows-Platte, Virenscan, etc.), aber auch die nachstehend erwähnten (Optionen, BIOS-Aktualisierung) erfolgten wegen des Verdachts auf Viren- oder Trojanerbefall des Windows-Betriebssystems; Holger war ja nur am Telefon zugegen und von der befreundeten Familie war leider nichts Hilfreiches herauszubekommen. Erst nach der erfolgten Sicherung der Daten hat sich Holger in den Windows-Rechner eingeloggt und gesehen, was tatsächlich geschehen war.

- Tatsächlich war die Sache harmlos, da die Familie den Rechner schnell heruntergefahren hat und der Betrugsmasche nicht auf den Leim ging. Das wird in einem eigenen Artikel Betrugsmasche_Trojanerübernahme geschildert. Lesenswert, da das wirklich fiese Machenschaften sind, die so manchen normalen PC-Benutzer überfordern könnten!

Vorgeschichte

- Freunde von Holger, welche vom Computern überhaupt keine Ahnung haben, hatten (offensichtlich) das Pech, einen Trojaner (evtl. per Mailanhang oder in die Mail eingebetteten Link) auf den Windows-Rechner (wie sich später herausstellte, Win11) geladen zu haben.

- Holger war gerade dabei, mit ihnen zu telefonieren, und nannte den Link, um im Browser WhatsApp zu öffnen, als sich unmittelbar nach dem Bestätigen des Links web.whatsapp.com eine Männerstimme meldete, ein PopUp aufging und der Rechner sich nicht mehr bedienen ließ. Wenn Holger sich recht erinnert, wurde kundgetan, dass ein Trojaner auf dem PC sei, dass man eine Telefonnummer anrufen solle. Viel mehr war wegen hysterischen Geräuschen im Hintergrund nicht verständlich ... Das hatte mit dem Öffnen des WhatsApp-Tabs nichts zu tun, war lediglich Zufall.

- Holger wies den Freund an, den Rechner vom Stromnetz zu trennen und Windows nicht mehr zu starten (um ein Weiterarbeiten des Trojaners zu verhindern). Zu diesem Zeitpunkt wusste Holger auch nicht, um was für eine Windows-Version es sich handelt; unter Windows möchte er sich erst wieder einloggen, wenn die Daten erfolgreich gesichert wurden.

- Nun liegt Holger der Rechner vor (nur ein Bildschirm mit integrierter Festplatte und Prozessor, etc.) und er hat sich im Vorfeld vergeblich bemüht, die Festplatte zu klonen. Genauer: ein Image zu erstellen. Dabei geht es nur um die Daten (wie so oft, existiert keine Datensicherung!) um die Daten mit einem Desinfect-Tool zu untersuchen und (hoffentlich) die Daten zu retten.

Erneuter Hinweis (vom 02.05.2024)

Inzwischen – Imagerstellung ist schon erfolgt – hat Holger das Windows-Passwort erfragt und sich eingeloggt. Alle nachfolgend beschriebenen Vorgehensweisen wären hier unnötig gewesen, können aber in ähnlichem Fall hilfreich sein. Holgers Freunde hatten Glück im Unglück.

Folgendes konnte Holger (wegen fehlendem Passwort und Abwesenheit der Freunde) erst am 02.05.2024) feststellen:

- Der Rechner ist (vermutlich) nicht infiziert; auf jeden Fall ist es möglich, auf alle Daten zuzugreifen.

- Eine Sicherung der Daten (von Windows aus) war Holger aus Zeitgründen nicht möglich und nun ist der Rechner wieder beim Besitzer; die Familie benötigt ihn dringend

- In den Windows-Systemeinstellungen waren unter dem Punkt Sicherheit die App- und Browsersteuerung und die Gerätesicherheit deaktiviert; Holger hat sie aktiviert.

- Im Firefox-Verlauf (Chronik) fand Holger weit oben diesen Link: [https://jji59.z8.web.core.windows.net/werrx01USAHMTL/?bcda=09575-9999-814#]. Er funktionierte nicht, aber nachdem Holger auf Sitzung wiederherstellen klickte, öffnete sich ein PopUp (ohne die Männerstimme, welche Holger am Telefon – während er mit der befreundeten Familie telefonierte – gehört hatte).

- Der Virenscanner war nicht aktiv.

Das sieht dann so aus (wie gesagt, es war keine Männerstimmer mehr zu hören):

Der Link ließ sich aus der Chronik / dem Verlauf dauerhaft löschen und fand sich auch nicht mehr im Browser Edge. Auch mit der Windows-Suche fand Holger auf dem Browser nichts dergleichen mehr.

Prüfsummen einer ISO-Datei überprüfen

- Ulf stellt Holger eine Datei zur Verfügung, die er als Iso auf einen USB-Stick brennt, um zumindest eine Image-Erstellung der betroffenen Daten und (hoffentlich) ein Lesen und Sichern der betroffenen Daten zu bewerkstelligen (es wird stark vermutet, dass die Daten durch einen Trojaner verschlüsselt wurden; evtl. mit Bit-Locker).

- Bei der von Ulf bereitgestellte Datei möchte Holger die Signatur prüfen.

- Dieser Befehl zeigt den Inhalt der SHA-Prüfsumme an, welche zuvor über den Reiter /Eigenschaften / Prüfsummen der Datei eingesehen werden kann.

<$> cat DATEINAME.zip.sha256

- der zweite Befehl prüft, ob die Prüfsumme identisch ist mit der der heruntergeladenen Datei

<$> sha256sum -c DATEINAME.zip.sha256

Desinfect auf USB-Stick installieren

Ulf leitet Holger an, die ihm übermittelte ISO des Tools Desinfect auf einen USB-Stick zu brennen, um damit die Daten auf dem befallenen PC zu sichern und – wenn möglich – zu retten. Dazu geht er wie folgt vor:

- Er öffnet nach dem Download seinen Dolphin-Dateimanager. Dieser hat die Möglichkeit, mittels der Taste <F4> ein Konsolenfenster anzuhängen, in dem später gearbeitet wird.

- Der Vorteil ist, Holger muss nicht mehr in den Konsole in den richtigen Pfad wechseln (üblicherweise der Ordner unter

/home/BENUTZERNAME/Downloads/per Befehl cd (Change Directory = Ändere das Verzeichnis), weil er sich über den Dateimanager ja schon im richtigen Verzeichnis befindet.

- Nun gibt er in der (im Dolphin mittels <F4> geöffneten) Konsole folgenden Befehl ein:

<$> sudo dd if=DATEINAME.iso of=/dev/sdX status=progress

- Dabei ist hinter

ifder Dateiname der heruntergeladenen Datei einzutragen und unterof=/dev/der ermittelte Datenträger (in unserem Beispielsdb)

- Der Befehl dd wird hier näher erläutert, oder Du schaust in der Konsole in die Manpage:

<$> holger@aelbler:~> man dd Man: alle übereinstimmenden Handbuchseiten finden (set MAN_POSIXLY_CORRECT to avoid this) * dd (1) dd (1+1) dd (1p) Man: Welche Handbuchseiten möchten Sie haben? Man: 1

Image (Kopie) einer Festplatte erstellen

Folgende Vorbereitungen sind zu treffen:

- Abfrage / Identifizierung der eingebundenen Datenträger

- Image-Erstellung des Rettungs-Datenträgers

lsblk – Abfrage zur Datenträgerkennung

Bevor Holger nun irgendetwas unternimmt, möchte er die Festplatte des befallenen PCs als Image kopieren. Im PC eingehängt sind folgende Platten:

- USB-Stick mit dem Desinfect-Tool

- externe Platte (größer, als die infizierte Quelle)

- die interne, 500 GB große, infizierte Platte

Zunächst einmal stellt er sicher, dass er für den nachfolgenden Konsolenbefehl die richtigen Laufwerke auswählt; das geschieht mit

<$> lsblk

und sieht auf dem befallenen PC so aus (kursive Anmerkungen in eckigen Klammern = Hinweis auf Datenträger):

desinfect@desinfect:~$ lsblk NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINTS loop0 7:0 0 2,9G 1 loop /rofs sda 8:0 1 58,1G 0 disk /cdrom [USB-Stick mit desinfect.iso] sda1 8:1 1 3,5G 0 part sda2 8:2 2 4,1M 0 part sdb 8:16 0 931,5G 0 disk [externer Datenträger für Image-Erstellung] sdb1 8:17 0 959,7M 0 part sdb2 8:18 0 20M 0 part nvme0n1 259:0 0 476,9G 0 disk [infizierte Platte] nvme0n1p1 259:1 0 260M 0 part /media/Bt71-5D31 nvme0n1p2 259:2 0 16M 0 part nvme0n1p3 259:3 0 475,9G 0 part nvme0n1p4 259:4 0 778M 0 part desinfect@desinfect:~$

dd – Image-Erstellungs-Befehl

Und hier der Befehl zur Erstellung des Festplattenimages über die Konsole:

<$> sudo dd bs=4M if=/dev/QUELL-DATEI iflag=fullblock oflag=direct status=progress of=/dev/sdX (ZIELDATEI – X ist der Platzhalter für den entsprechenden Datenträger)

Natürlich sind die Datei-Pfade auf Holgers Situation bezogen und müssen jedesmal individuell angepasst werden ...

Infizierten Rechner starten

- Den mit der Desinfect-Iso bespielten USB-Stick in den befallenen PC stecken

- Es handelt sich um einen HP-Rechner; das Bootmenü öffnet man mit <F9>

- Im Bootmenü den USB-Stick mit den Pfeiltasten wählen (entern) und dann startet die Linux-Iso (Desinfect) von alleine. Es handelt sich um ein spezielles Ubuntu mit Xfce-Desktop; ein Teamviewer ist installiert (falls man Support von einem Admin benötigt und man denn einen kennt).

Kopierergebnis

Der (vermutlich) infizierte Datenträger (mit ca. 500 GB) wurde auf eine 1.000 GB große externe Festplatte kopiert; genauer: es wurde ein Image erstellt (siehe oben). So sieht es nun aus:

desinfect@desinfect:~$ sudo dd bs=4M if=/dev/nvme0n1 iflag=fullblock oflag=direct status=progress of=/dev/sdb 512007077888 Bytes (512 GB, 477 GiB) kopiert, 4320 s, 119 MB/s 122096+1 Datensätze ein 122096+1 Datensätze aus 512110190592 Bytes (512 GB, 477 GiB) kopiert, 4320,95 s, 119 MB/s desinfect@desinfect:~$

Die Imageerstellung wurde ohne Fehler abgeschlossen.

Nacharbeit

Nach der Imageerstellung geht es eigentlich erst richtig los. Doch dazu muss Holger erst noch die PDF aus dem Heise-Beitrag studieren. Es gibt auf dem Desinfect-Desktop auch noch einen Link zum Desinfec't-Hilfe-Forum

(Holger hat in Foren bislang nichts Rechtes finden können. Die verschlüsselte Festplatte konnte von den Virenscannern (es sind drei), welche das Tool Desinfect 2023 anbietet, nicht gescannt werden, denn das erlaubt die Verschlüsselung nicht. Auch die Kopie ist verschlüsselt (eigentlich logisch) und lässt sich nicht lesen.

Optionen

- Wir haben ganz viel Glück und die Familie hat aus Versehen / oder Windows hat unbemerkt die Platte verschlüsselt (BitLock). Das wird hier beschrieben: Support Microsoft – Bitlocker Wiederherstellungsschlüssel. Denn sollte Windows selbstständig oder die Familie versehentlich die Platte verschlüsselt haben, so ist der Schlüssel im MS-Account auffindbar.

- Wenn dem nicht so ist, sieht es schon viel schlechter aus. Die Familie ist derzeit nicht erreichbar (Urlaub). Wenn sie zurück sind, wird er zunächst Punkt 1 überprüfen. Falls dieser nicht zutrifft, wird er den Rechner starten und sich in Windows einloggen und versuchen per Foto / Bildschirmdruck zu dokumentieren, welcher Trojaner am Werk ist. Die verseuchte Platte wurde ja erfolgreich kopiert.

- Holger hat sich – denn im Netz hat er eigentlich nichts Hilfreiches gefunden (wonach denn auch genau suchen?) – parallel per Mail ans BSI – Bundesamt für Sicherheit in der Informationstechnik gewandt. Mal sehen, ob die Tipps haben.

- Vielleicht haben die Links zu gehackten Verschlüsselungen, Links zu hilfreichen Foren oder Ähnliches ... Nein

BIOS aktualisieren

Sollten die Daten gerettet werden können, muss nicht nur das Betriebssystem neu aufgesetzt werden, sondern auch das BIOS.

- am besten in einschlägigen Foren informieren oder

- noch besser: Linux installieren!

Camera-Indicator (neues KDE-Miniprogramm)

- Mit dem neuen KDE-Plasma 6.x.x findet sich in der Taskleiste per Default auch ein neues Miniprogramm, welches bei aktiver Kamera dies anzeigen soll (Datenschutz).

- Holger hat dem Entwickler schon eine Mail geschrieben, weil die Kamera derzeit – auch bei aktiver Kamera – als inaktiv angezeigt wird.

- Ulf meint, dass Tumbleweed hier noch Code nachreichen muss. Der Entwickler des Miniprogramms ist unschuldig.

Zurück zur Übersicht